- 基础云计算

- 数据库与大数据

- 人工智能

- 安全、开发与运维

- 混合云与私有云

- 云通信与企业应用

-

行业解决方案

-

通用解决方案

-

加入合作伙伴体系UCloud秉持开放、合作、共赢的态度,赋能伙伴为用户提供更加优质的服务。

-

促销活动专区

-

Think in Cloud

-

更多专题

PHP远程拒绝服务攻击漏洞修复指引(7.15更新)

文 / UCloud 公关部

2025-03-19

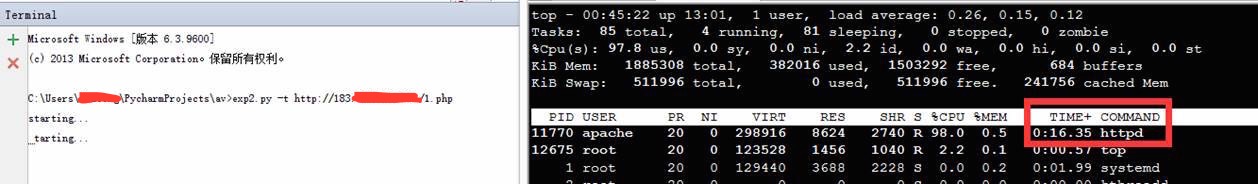

2015年5月15日,php官方发布安全漏洞通知,利用该漏洞攻击者可以通过发送一个精心构造的http请求,使服务器的cpu利用率达到100%。导致服务器无法正常工作。

目前UCoud经过4天的打补丁、测试、灰度发布等工作已经率先修复该问题。UCloud网站不受该漏洞影响。

漏洞描述:

php在解析格式为Multipart/form-data的请求时,由于设计不当导致在处理一种特殊格式的时候出现cpu使用率100%的情况。

漏洞影响:

消耗cpu资源使cpu利用率达到100%,导致服务器无法正常工作。

影响范围:

所有php版本

修复方案:

官方已经针对5.4 .5.5版本发布了升级补丁:

https://bugs.php.net/patch-display.php?bug_id=69364&patch=patch-5.4&revision=1431237650&download=1

目前官方已经将更新同步到软件源中。ucloud也于第一时间同步此次安全更新。

ubuntu修复方案:

apt-get update

apt-get upgrade php5

centos修复方案:

yum clean all

yum update php

使用php -V查看自己php版本一下是没有问题的版本

Ubuntu 15.04:

php5-cli 5.6.4+dfsg-4ubuntu6.2

php5-cgi 5.6.4+dfsg-4ubuntu6.2

libapache2-mod-php5 5.6.4+dfsg-4ubuntu6.2

php5-fpm 5.6.4+dfsg-4ubuntu6.2

Ubuntu 14.10:

php5-cli 5.5.12+dfsg-2ubuntu4.6

php5-cgi 5.5.12+dfsg-2ubuntu4.6

libapache2-mod-php5 5.5.12+dfsg-2ubuntu4.6

php5-fpm 5.5.12+dfsg-2ubuntu4.6

Ubuntu 14.04 LTS:

php5-cli 5.5.9+dfsg-1ubuntu4.11

php5-cgi 5.5.9+dfsg-1ubuntu4.11

libapache2-mod-php5 5.5.9+dfsg-1ubuntu4.11

php5-fpm 5.5.9+dfsg-1ubuntu4.11

Ubuntu 12.04 LTS:

php5-cli 5.3.10-1ubuntu3.19

php5-cgi 5.3.10-1ubuntu3.19

libapache2-mod-php5 5.3.10-1ubuntu3.19

Centos:

php-5.4.16-36

php-5.3.3-46

热门文章TOP NEWS

-

安全屋携手上海联通,共赢大数据产业未来

2018-02-09

阅读全文>>

-

UCloud荣获凌云奖,被评为“2017年度最佳云服务”

2018-01-04

阅读全文>>

-

UCloud CEO季昕华当选上海市第十五届人大代表

2018-01-04

阅读全文>>

-

UCloud荣获“2017年度中国云计算产业领军企业”奖

2018-01-04

阅读全文>>

-

UCloud全力推进中国企业全球化进程

2017-10-24

阅读全文>>

-

UCloud推出香港-新加坡数据中心跨域通道

2017-10-24

阅读全文>>

-

UCloud正式推出媒体AI服务,构筑多媒体图像时代安全屏障

2017-09-04

阅读全文>>

-

UCloud季昕华:从传奇黑客生涯到云计算千亿理想国

2017-07-28

阅读全文>>

-

UCloud荣获2016-2017年度可信云AI云服务奖及网络类VPC技术创新奖

2017-07-28

阅读全文>>

-

混合云解决方案首批通过可信云混合云认证

2017-07-28

阅读全文>>